Thêm một lời cảnh báo nghiêm trọng nữa dành cho công nghệ bảo mật trên iPhone và các thiết bị iOS của Apple.

Mới đây, Matthew Hickey, chuyên gia nghiên cứu bảo mật tại Hacker House, đã tìm ra cách tấn công brute force và mở khóa bất kì thiết bị iPhone hay iPad nào, dù đã được cập nhật lên phiên bản iOS mới nhất.

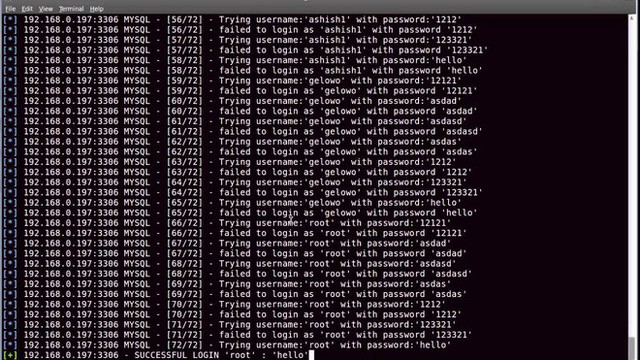

Trước khi đi sâu vào phương thức mà Hickey đã sử dụng, hãy cùng tìm hiểu một chút về hình thức tấn công brute force. Về cơ bản, brute force là kĩ thuật thử đoán mật khẩu của người dùng, mà chúng ta vẫn thường gọi là “đoán mò”. Khi nắm trong tay danh sách các tên đăng nhập và mật khẩu phổ biến nhất trên thế giới, hacker có thể liên tục gửi các truy vấn đăng nhập vào file wp-login.php của người dùng đến khi nào đăng nhập được thì thôi.

Brute Force là phương thức "mò" mật khẩu của người dùng khá hiệu quả dù mất rất nhiều thời gian.

Kể từ khi iOS 8 được ra mắt vào năm 2014 đến nay, toàn bộ các thiết bị iPhone và iPad đều được trang bị công nghệ bảo mật mã hóa cao cấp. Thông thường, người dùng sẽ thiết lập mật khẩu gồm 4 hoặc 6 chữ số. Và sự liên kết chặt chẽ giữa phần cứng cũng như phần mềm sẽ khiến những nỗ lực phá khóa thiết bị gần như trở thành một “nhiệm vụ bất khả thi”. Bên cạnh đó, nếu nhập sai mật khẩu quá nhiều lần sẽ tự xóa hết dữ liệu trong máy (thiết lập do người dùng tùy chỉnh). Điều này khiến cho brute force trở nên vô hại với iPhone và iPad.

Các thiết bị thế hệ mới của Apple còn được trang bị hệ thống Secure Enclave - một bộ xử lý khép kín được tích hợp ngay trên phần cứng của máy. Hệ thống này sở hữu 1 trình khởi động an toàn cùng cơ chế cập nhật phần mềm riêng để có thể “đếm” số lần nhập sai mật khẩu của người dùng. Cứ sau mỗi lần nhập sai đó, nó giảm tốc độ phản hồi của thiết bị cho đến khi nhận được mật khẩu chính xác.

Hệ thống bảo mật Secure Enclave lần đầu xuất hiện trên bộ vi xử lý A7 của Apple.

Thế nhưng Hickey đã tìm ra cách để qua mặt giới hạn nhập mật khẩu 10 lần trên hầu hết mọi phiên bản iOS. Điều này đồng nghĩa với việc hacker có thể thoải mái tiến hành brute force thậm chí trên cả những phiên bản mới như iOS 11.3.

Hickey cho biết: “Tất cả những gì hacker cần là một chiếc iPhone đã bật nhưng khóa màn hình, và một cáp Lightning”. Anh lý giải rằng khi iPhone hoặc iPad được kết nối Lightning và nhận được tín hiệu đầu vào từ thiết bị ngoại vi bên ngoài (trong trường hợp này là bàn phím), nó sẽ kích hoạt một yêu cầu can thiệp cần được ưu tiên xử lý ngay lập tức.

Nói một cách dễ hiểu, nếu bạn nhập mật khẩu thành 1 chuỗi dài gồm nhiều con số, thay vì chia nhỏ ra và nhập thành nhiều lần, iPhone sẽ xử lý toàn bộ chuỗi dữ liệu đó nhưng chỉ tính là một lần nhập duy nhất. Điều đó đồng nghĩa với việc 1 lần nhập này tương đương với hàng chục, hàng trăm lần nhập đơn lẻ. Và thế là phương thức brute force đã được tiến hành thành công.

Ví dụ, hacker có thể nhập toàn bộ mật khẩu bằng cách liệt kê từ 0000 đến 9999 viết liền nhau. Nó sẽ tạo ra tính liên tục trong quá trình hoạt động của phần mềm, giúp cho tín hiệu đầu vào từ bàn phím giành quyền ưu tiên được xử lý trước. Nói một cách dễ hiểu, iPhone sẽ xử lý toàn bộ dãy số từ 0000 đến 9999 trước khi phần mềm báo người dùng đã nhập sai mật khẩu (giả sử mật khẩu không nằm trong dãy số trên).

Phát hiện bất ngờ của Hickey chắc chắn sẽ khiến Apple thêm đau đầu trong cuộc chiến bảo mật trên iPhone và iPad hiện nay. Trước đó, công ty Grayshift đã cho ra mắt bộ công cụ bẻ khóa iPhone có tên GrayKey với giá 15.000 USD. Công cụ này sẽ cho phép các cơ quan luật pháp truy cập vào bất cứ thiết bị iOS nào bất chấp cơ chế bảo mật cao cấp của Apple và khai thác toàn bộ dữ liệu trong máy như tin nhắn, hình ảnh, lịch sử cuộc gọi, mật khẩu người dùng,...

"Chiếc hộp thần kỳ" trị giá 15.000 USD của GrayShift có thể bẻ khóa bất kỳ thiết bị iOS nào.

Đó cũng là một trong những nguyên nhân khiến Apple phải ra mắt tính năng mới với tên gọi USB Restricted Mode trong phiên bản iOS 12 mới ra mắt. Độc giả quan tâm có thể tìm hiểu thêm về tính năng này tại đây .

Mặt khác, phương thức tấn công mà Hickey tìm ra cũng có những mặt hạn chế, đặc biệt là về thời gian. Trong 1 tiếng, hacker chỉ có thể nhập khoảng hơn 100 mật khẩu gồm 4 chữ số. Đối với mật khẩu 6 chữ số - độ dài mặc định trên iOS 11, hacker thậm chí phải mất rất nhiều tuần mới có thể mò ra mật khẩu chính xác.

Hickey đã gửi email đến Apple để thông báo về khám phá trên và nhấn mạnh “phương thức này không khó để nhận diện và xử lý”. Hiện tại, Apple vẫn chưa đưa ra phản hồi chính thức về email của anh.

Theo ZDnet

Z-Lion

Trí Thức Trẻ